Serrures connectées, reconnaissance biométrique

Aspects mathématiques et cryptographiques – La science invisible derrière votre sécurité

Derrière chaque serrure connectée, chaque caméra biométrique ou coffre-fort certifié se cache une armature mathématique et cryptographique. Chez Bruxilock, nous ne choisissons pas un produit pour son design ou son prix, mais pour la solidité de ses algorithmes et la rigueur de ses calculs. Voici les cinq piliers scientifiques que nous vérifions systématiquement.

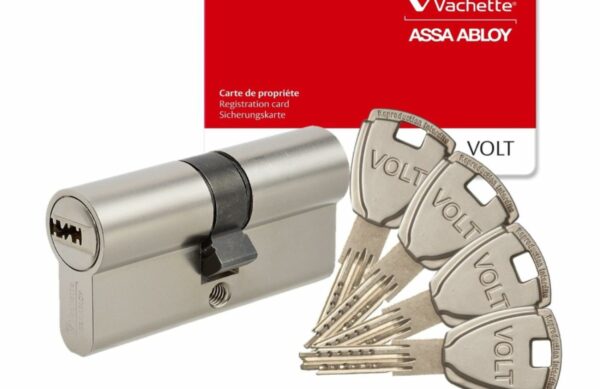

1. Cryptographie dans les serrures connectées

Une serrure « intelligente » n’est sécurisée que si ses communications sont chiffrées de bout en bout.

- AES-128 / AES-256 : Standard mondial de chiffrement symétrique. Bruxilock exige AES-256 pour tous les systèmes professionnels (ex. coffres connectés, accès biométriques).

- TLS 1.2 ou supérieur : Protocole utilisé pour les mises à jour ou les alertes via internet. Empêche l’interception des commandes (ex. “déverrouiller à distance”).

- Bluetooth LE Secure Connections : Utilise l’Elliptic Curve Diffie-Hellman (ECDH) pour échanger une clé sans la transmettre. Évite les attaques “man-in-the-middle”.

→ Un dispositif sans AES-256 ou avec du Bluetooth classique (non LE Secure) est rejeté par Bruxilock, même s’il est vendu comme “sécurisé”.

2. Génération de clés aléatoires: PRNG vs TRNG

Les codes temporaires, les clés d’appairage ou les tokens d’authentification doivent être vraiment aléatoires.

- PRNG (Pseudo-Random Number Generator): Génère des nombres à partir d’un algorithme et d’une “graine” initiale. Si la graine est prévisible (ex. heure système), les clés le sont aussi.

- TRNG (True Random Number Generator): Utilise du bruit électronique (thermique, quantique) pour produire de l’entropie réelle. Obligatoire pour les systèmes critiques.

- Entropie minimale: Bruxilock exige ≥ 128 bits d’entropie pour les systèmes d’accès, ce qui rend une attaque par force brute impossible en pratique (plus de 10³⁸ combinaisons).

→ Exemple: Une serrure avec PRNG a été piratée à Bruxelles en 2024 car ses codes temporaires suivaient une séquence prévisible.

3. Algorithmes de reconnaissance biométrique

La biométrie n’est pas magique: elle repose sur des modèles mathématiques avancés.

- Traitement d’image: Détection de contours (Sobel, Canny), transformation en points caractéristiques (minuties pour les empreintes).

- Réseaux de neurones convolutifs (CNN): Entraînés sur des milliers d’échantillons pour distinguer un vrai visage d’une photo ou d’un masque.

- Taux d’erreur:

- Faux positif (accès refusé à un utilisateur légitime): cible < 0,1 %

- Faux négatif (accès accordé à un imposteur): cible < 0,001% (1/100 000)

→ Bruxilock teste chaque lecteur biométrique avec des photos imprimées, masques 3D et doigts en silicone avant installation.

4. Théorie des jeux appliquée à la sécurité

Comment protéger un site quand l’attaquant adapte sa stratégie? La théorie des jeux modélise cette interaction.

- Le défenseur (vous) et l’attaquant jouent un jeu à somme nulle: tout gain pour l’un est une perte pour l’autre.

- Les solutions optimales sont des équilibres de Nash: ni l’un ni l’autre ne peut améliorer sa position seul.

- Application réelle: Bruxilock utilise ces modèles pour:

- Positionner des caméras là où un voleur minimise son risque

- Déployer des patrouilles aléatoires (imprévisibles, mais optimisées)

- Fixer des seuils d’alerte qui rendent l’attaque plus coûteuse que le gain

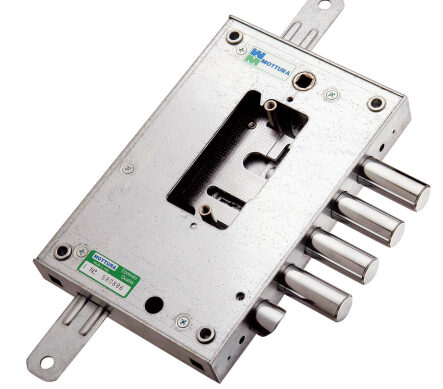

5. Mathématiques derrière les normes de résistance

Les normes comme EN 1143-1 (coffres-forts) ou EN 1627 (portes blindées) reposent sur des calculs de mécanique des matériaux.

- Résistance à la force statique : Calculée via la formule F = σ × A (force = contrainte × surface). Un coffre RC5 doit résister à 50 kN (≈ 5 tonnes) de pression.

- Énergie d’impact : Un test au marteau de 2 kg lancé à 3 m/s = 9 joules. Les matériaux sont testés jusqu’à rupture.

- Durabilité cyclique: Portes testées sur 10 000 ouvertures/fermetures – modélisation par fatigue des matériaux (courbe de Wöhler).

→ Chez Bruxilock, nous demandons toujours les rapports d’essai complets (pas juste le certificat) pour vérifier les calculs sous-jacents.

Ce que cache votre serrure intelligente

La science derrière la sécurité

Une serrure connectée n’est pas juste un gadget. Derrière son boîtier se cachent des mathématiques, de la cryptographie et des normes rigoureuses. Voici ce que Bruxilock vérifie avant toute installation à Bruxelles.

1. Chiffrement AES-256

“Personne ne lit vos commandes.”

Toutes les communications (déverrouillage, alertes) sont chiffrées avec le standard militaire AES-256. Même interceptées, elles restent illisibles.

2. Clés vraiment aléatoires (TRNG)

“Vos codes ne suivent aucune logique.”

Utilisation d’un générateur de vrais nombres aléatoires (TRNG), basé sur le bruit électronique. Aucune prédictibilité → aucune faille.

3. Biométrie anti-fraude

“Une photo ne suffit pas.”

Algorithmes de reconnaissance faciale 3D + détection de profondeur. Testés contre masques, photos imprimées et vidéos.

4. Résistance calculée

“Chaque matériau est testé à la rupture.”

Les composants respectent les normes EN 1143-1 / EN 1627, basées sur des calculs de force, d’impact et de fatigue réels.

5. Sécurité intelligente (IA + théorie des jeux)

“Votre système apprend et s’adapte.”

Détection comportementale + modélisation des tactiques d’intrusion pour anticiper les attaques, pas juste y réagir.

Demandez notre checklist technique gratuite avant d’acheter une serrure connectée!

- Bruxilock Serrurier Bruxelles

- 0465 809 563

- 24h/24 - 7Jours/7